Akamai-Sicherheitsforscher haben kürzlich eine gefährliche Krypto-Mining-Kampagne namens NoaBot aufgedeckt. Dieses Botnet basiert auf dem bekannten Mirai-Botnet und nutzt das SSH-Protokoll, um sich auf Linux-basierte IoT-Geräte zu verbreiten. Der Wurm, der Teil dieser Kampagne ist, wird hauptsächlich für Distributed-Denial-of-Service-Angriffe (DDoS) verwendet. Da das Mirai-Botnet bereits seit einiger Zeit aktiv ist und verschiedene Varianten hervorgebracht hat, ist es entscheidend, dass die Benutzer ihre Sicherheitsmaßnahmen verstärken und ihre IoT-Geräte schützen.

NoaBot: Angreifer nutzen SSH-Backdoor und Wurm für bösartige Downloads und Verbreitung

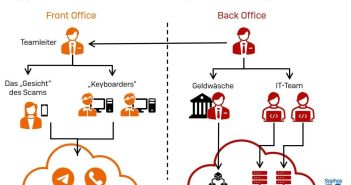

NoaBot ist eine gefährliche Krypto-Mining-Malware, die auf Linux-basierte IoT-Geräte abzielt. Sie wurde von Angreifern entwickelt und verfügt über einen Wurm zur Selbstverbreitung und eine SSH-Schlüssel-Backdoor. Durch die Backdoor kann das Botnet zusätzliche schädliche Binärdateien herunterladen und ausführen oder sich auf andere Geräte verbreiten. Als Teil des Angriffs verwendet NoaBot eine speziell angepasste Version des XMRig-Miners, um Kryptowährungen zu minen. Der Miner tarnt seine Konfiguration und nutzt einen benutzerdefinierten Mining-Pool, um die Wallet-Adresse zu verbergen.

Sicherheitsforscher von Akamai stießen Anfang 2023 auf den NoaBot-Angriff und haben seitdem weitere Varianten dieser gefährlichen Malware identifiziert. Diese Varianten zeichnen sich durch zusätzliche Verschleierungen aus und zeigen Veränderungen in den Command-and-Control- (C2) und Mining-Pool-Domänen. Es gab auch Vorfälle, bei denen der P2PInfect-Wurm verbreitet wurde, was auf eine Verbindung zwischen beiden Kampagnen hindeutet. Diese Entdeckungen unterstreichen die fortlaufende Bedrohung, die von bösartigen Akteuren ausgeht, die IoT-Geräte für Krypto-Mining-Angriffe ausnutzen.

Um die Sicherheit von IoT-Geräten zu gewährleisten und Benutzern dabei zu helfen, sich vor der NoaBot-Bedrohung zu schützen, hat das Akamai-Team eine Reihe von Schutzmaßnahmen implementiert. Eine Liste von Kompromissindikatoren und YARA-Erkennungssignaturen wurde veröffentlicht, um Benutzern bei der Erkennung und Beseitigung von NoaBot-Binärdateien zu helfen. Darüber hinaus wird empfohlen, den SSH-Zugriff auf vertrauenswürdige IP-Adressen zu beschränken und die Verwendung von schlüsselbasierter Authentifizierung zu fördern, um die Sicherheit von IoT-Geräten zu verstärken.

NoaBot ist eine bedrohliche Malware, die auf IoT-Geräten aktiv ist und es Angreifern ermöglicht, diese zu kontrollieren. Um die Sicherheit der IoT-Infrastruktur zu gewährleisten, sollten Nutzer und IoT-Enthusiasten geeignete Schutzmaßnahmen ergreifen. Die Veröffentlichung der Kompromissindikatoren und Erkennungssignaturen durch das Akamai-Team ist ein wichtiger Schritt, um die Ausbreitung von NoaBot einzudämmen und die Sicherheit der IoT-Geräte und Netzwerke zu schützen.