Hacker-Angriffe auf die Lieferkette könnten zum nächsten großen Trend werden, vermuten die Cyber-Versicherer von Allianz Global Corporate & Specialty (AGCS). Schuld daran sei nicht nur die sich verstärkende Digitalisierung in der Coronakrise. Auch eine zunehmende Sorglosigkeit, unzureichende Sicherheitsarchitektur und die fehlende Investitionsbereitschaft ihrer potentiellen Ziele machten es den Angreifern zu leicht.

Inhaltsverzeichnis: Das erwartet Sie in diesem Artikel

AGCS-Bericht: Hacker-Angriffe nehmen zu und verändern sich

Digitale Attacken auf Lieferketten sind dabei keineswegs ein neues Problem. Schon 2017 wurde die Reederei Maersk Opfer eines Ransomware-Angriffs. Durch die Infektion von zehntausenden Geräten im angeschlossenen Netzwerk des Logistikers entstand ein Schaden im dreistelligen Millionenbereich. Nachhaltige Schlüsse für das eigene Geschäftsmodell scheinen dennoch nicht daraus gezogen worden zu sein.

Die Blockade des Suezkanals durch die Ever Given verdeutlicht das hier zugrunde liegende Problem deutlich. Nur wenige Tage Unterbrechung in der hochkomplexen Lieferkette können zu monatelangen Problemen für so ziemlich jeden Wirtschaftszweig in der just in time getakteten Produktion führen.

Lieferketten als bevorzugtes Angriffsziel

Hacker wissen um diese Fragilität dieser globalisierten Wertschöpfungskette und verschieben ihren Aktionsradius zunehmend in diesen Bereich. Schadensregulierer verzeichnen deshalb eine Verdreifachung der Angriffe auf Lieferketten, mit steigender Tendenz. Im ersten Halbjahr 2021 stieg die Anzahl der Cyber-Attacken schon um 125% und ein Abebben dieses Trends ist nicht zu erkennen.

Die Schadensfallanalysen der AGCS-Versicherungsgesellschaft belegen, dass seit Jahren nicht nur die Häufigkeit von Hacker-Angriffen zunimmt, sondern auch ihre Stärke und Aggressivität. Möglich wird das durch eine Ausweitung der digitalen Angriffsflächen bei gleichzeitiger Abnahme der dazu nötigen Schutzmaßnahmen.

Mangelnde Sicherheit bei mehr Angreifern

Während immer mehr Unternehmen gerade im Corona-Lockdown die Möglichkeiten der Fernarbeit nutzten und ausbauten, wurden gleichzeitig die Budgets für IT-Sicherheit zurückgefahren. Diese ungesunde Gemengelage trifft auf eine sich gleichzeitig weiter professionalisierende Schadsoftware-Szene, die es einer wachsenden Zahl von Akteuren ermöglicht, Angriffe auf Unternehmen und Strukturen zu realisieren.

Kleiner Aufwand großer Schaden

Anbieter sogenannter Ransomware versetzen dabei Kriminelle mit minimalen technischen Kenntnissen bei geringen Kosten in die Lage größtmöglichen Schaden anzurichten. Die Täter können dabei wie bei regulären Software-Anbietern nicht nur auf Abo-Modelle zugreifen, sondern sich sogar in Hotlines von den Produzenten helfen und beraten lassen. Nicht selten nutzen die Entwickler ihre Produkte aber auch selbst für Angriffe. Die REvil-Gruppe, die zehntausende Rechner verschlüsselte und mit 70 Millionen Dollar erwartbare Lösegeldzahlungen öffentlich prahlte, belegt das.

Die Kosten für die betroffenen Netzwerke, Unternehmen und Einzelpersonen wachsen dafür ins Unermessliche. Betriebsausfallzeiten, verlorene Einnahmen und die Kosten zur Wiederherstellung der Infrastruktur durch Cyberattacken scheinen da nur offensichtlich zu Buche zu schlagen. Die versteckten Folgen sind da meist gravierender.

Schäden weiten sich aus

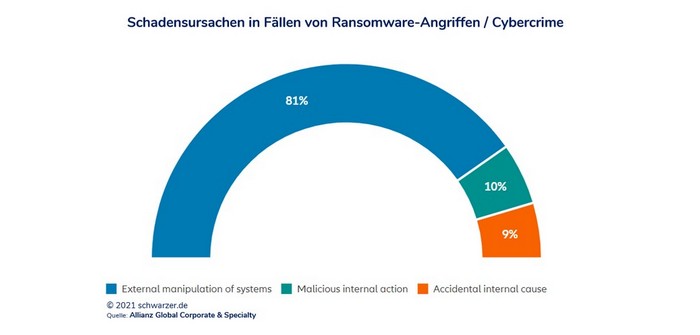

Foto: AGCS

Neben den schon alltäglichen DDOS-Attacken und Lösegeldforderungen für verschlüsselte Systeme, häufen sich aber auch zunehmend die Erpressungen mit gestohlenen persönlichen oder sensiblen Kundendaten. Diese führen dann ebenfalls zu Entschlüssungsangeboten oder im Nachgang auch zu Detoxing, als dem angedrohten Veröffentlichen privater Informationen. Exemplarisch dafür führt AGCS den Fall der finnischen Vastaamo-Klinik für Psychotherapie an, deren Patienten nach den Forderungen an das Unternehmen, anschließend zusätzlich mit der Veröffentlichung ihrer Krankenakten persönlich bedroht wurden.

Darüber hinaus bieten derartige Ransomwares im Fall eines erfolgreichen Angriffs oft auch die aufwandsärmere Möglichkeit einmal erfolgte Infektionen weiterzuverbreiten. Infizierte Updates vom Softwareanbieter Kaseya, zehntausende infiltrierte Vertriebspartner von Solarwind oder auch die Zero-Days-Exploits von Microsoft illustrieren das deutlich

AGCS: Geringe Sicherheitskosten vermeiden hohe Ausfallkosten

Die sich seit einiger Zeit abzeichnende Entwicklung hin zu immer größeren Angriffszielen verstärkt sich zusehends. Große Lieferketten und kritische Infrastruktur physischer und digitaler Natur versprechen dabei den Hackern zunehmend eine lohnende Kosten-Nutzen-Kalkulation. Wegen ihrer meist exponierten Lage sind sie seltener fähig, längere Ausfälle kompensieren zu können. Deshalb leisten sie oft nicht nur höhere, sondern auch zügigere Lösegeldzahlungen. Europäische Sicherheitsbehörden rechnen damit, dass sich diese Art der Kriminalität bis Ende des Jahres vervierfachen könnte.

Tips vom Versicherer

Die Allianz Global Corporate & Specialty (AGCS) als ein führender globaler Unternehmensversicherer rät ihren Kunden, sich mit überschaubaren Kosten bereits im Vorfeld vor derartigen Risiken zu schützen. Einer vernünftige Cyberhygiene ist dafür ebenso notwendig wie ein ausgewogenes Risikomanagement. 80% der hier geschildeten Gefahren können bereits durch simple und erprobte Praktiken abgewehrt werden. Dazu gehören beispielsweise eine Multi-Faktor-Authentifizierung für sensible IT-Bereiche, wie Nutzerkonten. Regelmäßige Updates, Anti-Ransomware-Toolkits sind ebenso wie Mitarbeiterschulungen gegen die gängigsten Phishing-Attacken angeraten. Auch vorab erprobte Krisen- und Reaktionspläne, sowie kurze Wege zu IT-Forensikern mindern im Fall eines Ausfalls beträchtlich die Folgekosten.